Por Joseph Cox, Traduzido por Marina Schnoor.

Estrangeiros cruzando certas fronteiras da China na região de Xinjiang, onde as autoridades estão conduzindo uma enorme campanha de vigilância e opressão contra a população muçulmana local, estão sendo obrigados a instalar um malware em seus celulares que entrega todas as mensagens de texto, além de outros dados, às autoridades, descobriu uma colaboração entre Motherboard, Süddeutsche Zeitung, Guardian, New York Times e a emissora pública alemã NDR.

O malware de Android, que é instalado por um guarda na fronteira quando eles apreendem fisicamente os celulares, também escaneia o aparelho do turista em busca de um conjunto específico de arquivos, segundo várias análises de especialistas do software. Os arquivos que as autoridades estão procurando incluem conteúdo extremista islâmico, mas também material islâmico inócuo, livros acadêmicos sobre o Islã e até músicas de uma banda de metal japonesa.

Claro, o download de mensagens e outros dados de turistas não se compara ao tratamento da população uigure em Xinjiang, que vive sob vigilância constante por sistemas de reconhecimento facial, câmeras e revistas físicas. Semana passada, a VICE News publicou um documentário detalhando alguns dos abusos de direitos humanos e vigilância contra a população uigure. Mas a notícia do malware mostra que o estilo de policiamento e vigilância agressivo do governo chinês na região agora se estende aos estrangeiros.

“[Esse aplicativo] fornece outra prova do tamanho da vigilância em massa em Xinjiang. Já sabemos que os moradores locais – particularmente muçulmanos turcos – estão sujeitos a vigilância 24 horas e multidimensional na região”, disse Maya Wang, pesquisadora sênior da China da Human Rights Watch. “O que vocês descobriram vai além: isso sugere que mesmo estrangeiros estão sujeitos a vigilância em massa e ilegal.”

Um turista que cruzou a fronteira e teve o malware instalado em seu aparelho forneceu uma cópia ao Süddeutsche Zeitung e Motherboard. Um membro de uma equipe de reportagem do Süddeutsche Zeitung também cruzou a fronteira e teve o mesmo malware instalado em seu celular.

A Motherboard postou uma cópia do aplicativo para Android na nossa conta no GitHub. Você pode baixar o arquivo aqui.

Na fronteira entre o Quirguistão e a China, cercada por montanhas desoladas, autoridades da fronteira tomam os celulares dos viajantes para serem revistados e instalam o malware, chamado BXAQ ou Fengcai. Quem chega à fronteira é levado para um ambiente limpo e estéril para ser revistado, um processo de vários estágios que leva metade de um dia, segundo um viajante.

Com o Guardian e o New York Times, a equipe de reportagem levou o aplicativo para ser analisado por vários técnicos. A empresa de teste de penetração Cure53 para o Open Technology Fund, pesquisadores do Citizen Lab da Universidade de Toronto e pesquisadores da Ruhr-Universität Bochum, além do próprio Guardian, forneceram informações sobre o BXAQ. O código do aplicativo também inclui nomes como “CellHunter” e “MobileHunter”.

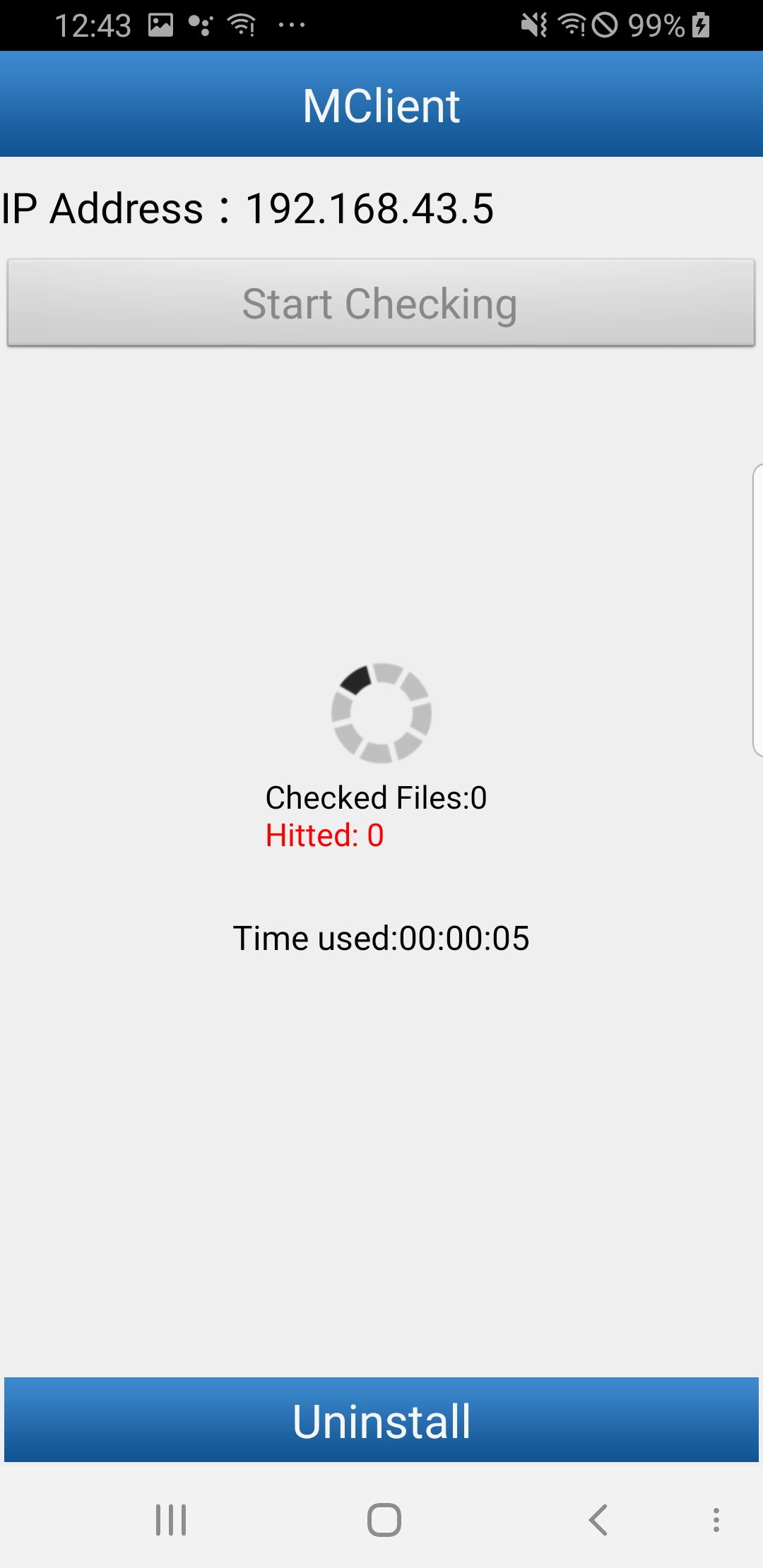

Quando instalado num celular Android, por “sideloading” a instalação e exigindo certas permissões em vez de baixá-lo do Google Play Store, o BXAQ coleta todo o calendário, contatos, logs de chamadas e mensagens de texto do celular e os envia para um servidor, segundo análise de especialistas. O malware também escaneia o celular para ver que aplicativos estão instalados, e extrai os nomes de usuários do dono para alguns aplicativos instalados. (Atualização: depois da publicação desta matéria,várias empresas de antivírus atualizaram seus produtos para sinalizar o aplicativo como malware.)

O aplicativo não tenta se esconder. Em vez disso, ele mostra um ícone na tela de seleção de aplicativo do aparelho, sugerindo que ele foi pensado para ser removido do celular depois de usado pelas autoridades.

“Esse é outro exemplo de como o regime de vigilância em Xinjiang é um dos mais ilegais, invasivos e draconianos do mundo”, disse Edin Omanovic, especialista em programas de vigilância governamental da Privacy International.

“Sistemas modernos de extração tiram vantagem disso para construir uma imagem detalhada mas falha da vida das pessoas. Aplicativos, plataformas e aparelhos modernos geram uma grande quantidade de dados de que as pessoas às vezes nem estão conscientes ou acreditam que seja possível deletar, mas que ainda podem ser encontrados no aparelho. Isso é altamente alarmante num país onde baixar o aplicativo ou a notícia errados pode te mandar para um campo de detenção”, ele acrescentou.

Patrick Poon, pesquisador da China da Anistia Internacional, disse: “é muito alarmante ver que mesmo estrangeiros e turistas estão sendo sujeitos a esse tipo de vigilância”.

Inclusos no código do aplicativo há hashes para mais de 73 mil arquivos pelos quais o malware procura. Ordinariamente, é difícil determinar que arquivos específicos esses hashes se relacionam, mas a equipe de reportagem e pesquisadores conseguiu descobrir os inputs para cerca de 1.300 deles. Isso foi feito conectando arquivos na ferramenta de busca de arquivos VirusTotal. O Citizen Lab identificou os hashes na base de dados do VirusTotal, e pesquisadores da equipe da Bochum mais tarde baixaram alguns desses arquivos do VirusTotal. A equipe de reportagem também encontrou outras cópias na internet, e verificou que tipo de material o aplicativo busca.

Muitos dos arquivos são escaneados em busca de conteúdo claramente extremista, como da publicação Romiyah do Estado Islâmico. Mas o aplicativo também procura por partes do Corão, PDFs relacionados com o Dalai Lama, e aquivos de música da banda de metal japonesa Unholy Grave (a banda tem uma música chamada “Taiwan: Another China”).

“O governo chinês, tanto na lei como na prática, geralmente associa atividades religiosas pacíficas com terrorismo. A lei chinesa define terrorismo e extremismo de maneira muito ampla e vaga. Por exemplo, acusações de terrorismo podem vir da mera posse de ‘itens que defendem terrorismo’, mesmo não havendo uma definição clara do que esses materiais podem ser”, disse Wang, da Human Rights Watch.

Um dos arquivos procurados é The Syrian Jihad, um livro escrito por Charles Lister, um importante estudioso de terrorismo e diretor do programa de Contraterrorismo e Extremismo do Middle East Institute.

“Isso é novidade pra mim!”, Lister escreveu por e-mail. “Nunca recebi nenhuma crítica para o livro – na verdade acontece o contrário.

“Acredito que as autoridades chinesas acham qualquer coisa com a palavra ‘jihad’ no título suspeita”, ele acrescentou. “O livro cobre, mesmo que de maneira mínima, o papel do Partido Islâmico do Turquestão na Síria, o que também pode ser considerado sensível para Pequim. Encontrei e conversei com oficiais chineses sobre essas questões, então não sei de nenhum problema que Pequim pode ter comigo.”

“Esse é outro exemplo de como o regime de vigilância em Xinjiang é um dos mais ilegais, invasivos e draconianos do mundo.”

A Motherboard já cobriu o JingWang, um malware instalado em aparelhos da região de Xinjiang na China. As autoridades geralmente instalam o JingWang nos celulares da população muçulmana uigure, e o aplicativo também escaneia os aparelhos em busca de um conjunto similar de arquivos. Segundo a análise de especialistas, a lista de arquivos caçados no BXAQ se sobrepõe parcialmente aos buscados pelo JingWang, mas o BXAQ vai além.

As autoridades chinesas não responderam nossos pedidos de comentários. Nem a Ninjing FiberHome StarrySky Communication Development Company Ltd, a empresa em parte estatal que desenvolveu o aplicativo.

“Há uma tendência crescente no mundo para tratar fronteiras como zonas sem lei, onde autoridades podem realizar qualquer forma ultrajante de vigilância que quiserem”, disse Omanovic. “Mas elas não são: o ponto dos direitos básicos é que você os tem onde quer que vá. Democracias liberais ocidentais querendo implementar regimes similares de vigilância deveriam olhar para o que a China está fazendo aqui, e considerar se esse é mesmo o modelo de segurança que eles querem seguir.”